Spotify APIで自分専用の再生数ランキングを作る

Spotifyから公開されているWeb APIを用いて再生数ランキングを作りました。

公式のサンプルアプリケーションをベースにシュッと開発できたので記録として残します。

GitHub:

Spotify API ...Engineering Managerになって10ヶ月で取り組んだこと

Kyash TechTalk #5 – マネジメント で、Engineering Manager (EM) になってから取り組んだことを発表しました。この記事では、イベントで話した内容とその補足についてまとめます。 ...

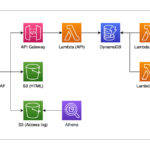

スプラトゥーン3のステージ情報APIを作った

スプラトゥーン3のステージ情報API (Spla3 API) を作りました。

現時点では毎日9,000リクエストほどアクセスがあり、そこそこ使っていただけているようです。

この記事ではAPIのシステム構成について簡 ...

opswitch を使って AWS 開発環境のコストを半分にした

Kyash Advent Calendar 2021 4日目の記事です。

Kyash ではシステムの大部分を AWS で構築しており、開発環境や検証環境も AWS 上にあります。

開発環境の運用時間を見直すことでコ ...

Terraformバージョンを0.12系から1.0系へ最新化した

Kyash では、インフラリソースの管理に Terraform を用いています。

しかし使用しているバージョンが古く、0.11系もしくは0.12系のまま長らく運用されてきました。

さすがに古すぎて運用に支障が出そう ...

自衛隊の大規模接種センターでワクチンを打ってきた

大手町にある自衛隊の大規模接種センターでワクチンを打ってきました。

せっかくなので、接種までの流れと打ったあとの体調についてまとめておきます。

ワクチン打ちに来た。20代で6月中旬に打てるとは思わなかったのでありが ...